Microsoft Threat Modeling Tool te ayuda a Identificar y Mitigar Riesgos de Seguridad

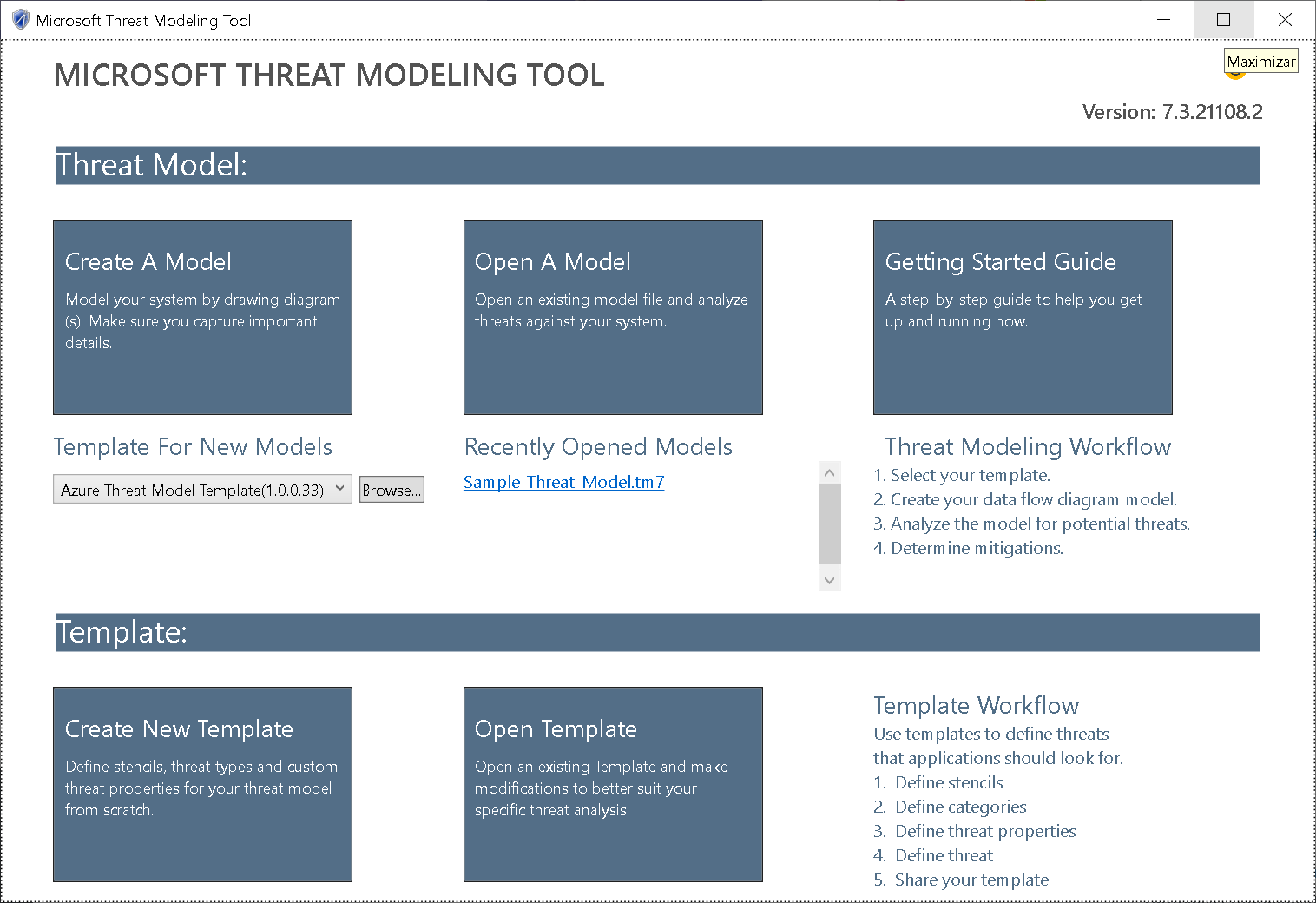

Es una herramienta gratuita de Microsoft para crear diagramas de seguridad (Herramienta de modelado de amenazas).

Ha sido diseñada para ayudar a los desarrolladores y arquitectos de seguridad a identificar, evaluar y mitigar vulnerabilidades de seguridad en el diseño de una aplicación.

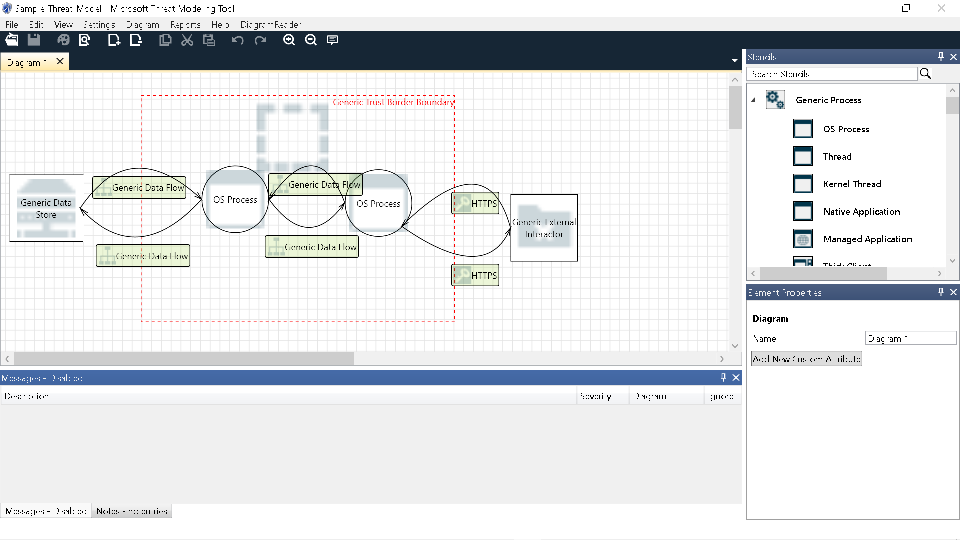

Similar a Visio, en una primera vista esta utilidad va más allá resultando ser un simulador que permite analizar la seguridad y emitir informes.

Esta herramienta proporciona un proceso estructurado para identificar amenazas y evaluar los riesgos de seguridad de una aplicación antes de que se implemente. Los ingenieros la utilizan para tener un plano sobre el que poder dialogar y trabajar.

Esta herramienta también ofrece recomendaciones sobre cómo mitigar los riesgos identificados de forma automática. Es decir dado un esquema lo analiza, y genera informes de riesgos. De esta forma podemos idear contramedidas.

Ejemplo: riesgo de tampering

Supongamos que para un servicio web de tres capas, nos indica el riesgo de que alguien pueda alterar los archivos de sistema para evitar que una aplicación se ejecute correctamente (tampering).

Como por ejemplo modificando el código para cambiar el comportamiento de una base de datos. O cambiando los parámetros de configuración de un servidor web para alterar la página de inicio. O incluso cambiar el firmware de un dispositivo para permitir nuevas funcionalidades.

¿Cómo podemos comenzar a utilizarla?

Para usar Microsoft Threat Modeling Tool, inicie sesión en el sitio web de Microsoft y descargue la herramienta. Una vez descargada, siga los pasos a continuación para utilizar la herramienta:

1. Abre Microsoft Threat Modeling Tool y selecciona una plantilla (por ejemplo, una aplicación web, una aplicación de escritorio o una aplicación en la nube).

2. Introduce los detalles de tu esquema o aplicación, … tales como el nombre de la aplicación, la ubicación de los archivos y los usuarios.

3. Dibuja un diagrama de la aplicación para mostrar la arquitectura y los flujos de datos.

4. Identifica las amenazas y evalúa los riesgos de seguridad asociados con la aplicación.

5. Implementa las recomendaciones de seguridad. Contramedidas.

6. Revisa el modelo de amenazas periódicamente para garantizar que la aplicación sigue siendo segura.

Otro ejemplo de ciberataque: Information disclosure

Se produce cuando se revela información confidencial. Esto se considera una vulnerabilidad de seguridad importante y se debe evitar a toda costa. Los atacantes pueden explotar esta vulnerabilidad para obtener información confidencial y utilizarla para su beneficio.

La información puede incluir detalles de la cuenta, información de la empresa o información personal. La mejor forma de prevenir la exposición de información confidencial es asegurarse de que los sistemas de seguridad sean fuertes y estar al día con las últimas actualizaciones de seguridad.

Un caso real de un ataque de exposición de información fue la violación de seguridad de Yahoo en 2016. Los delincuentes cibernéticos consiguieron acceder a la base de datos de Yahoo y robar información de más de 500 millones de cuentas de usuario. Esta información incluía nombres de usuario, contraseñas, fechas de nacimiento y números de teléfono.

Accesos no autorizados: spoofing

Un caso típico de spoofing se produce cuando un atacante que utiliza una dirección IP falsa para hacerse pasar por un usuario legítimo y obtener acceso no autorizado a un sistema.

El atacante puede entonces utilizar los permisos de ese usuario para realizar acciones maliciosas, como descargar archivos confidenciales, modificar configuraciones, etc.

Otros tipos de ataque que estudiaremos a lo largo de este tutorial de ciberseguridad y que muestra en sus informes esta herramienta son por ejemplo: Denial of service (DoS), Repudiation, Elevation of privilege, Weak access control, XSS persistente, …

Un ataque de repudiación podría ser el uso de una herramienta de seguridad para bloquear el acceso a un servidor web, lo que evitaría que los usuarios lo visiten. Esto podría ser una forma de proteger el servidor de cualquier cosa maliciosa que intente acceder a él.

Un caso real publicado en los periódicos fue el caso de un ataque de repudiación a una empresa de comercio electrónico en el que el sitio web fue bloqueado por los hackers. Esto causó pérdidas significativas para la empresa debido a la falta de acceso de los clientes.

📄 Notas: Tienes toda la info en la web oficial … https://learn.microsoft.com/es-es/azure/security/develop/threat-modeling-tool